首頁>要聞>沸點 沸點

“勒索病毒”黑吃黑 騰訊反病毒實驗室提醒謹慎支付贖金

中新網(wǎng)5月17日電 Wannacry病毒在剛剛過去的周末上演了一場計算機領域的“生化危機”,它通過MS17-010漏洞在全球范圍內(nèi)大爆發(fā),感染了大量的計算機。被感染后,大量重要文件被加密,導致中毒用戶損失十分慘重。騰訊反病毒實驗室對病毒作者提供的比特幣賬戶進行監(jiān)控,發(fā)現(xiàn)截至發(fā)稿為止已有約200個受害者付款,價值37w人民幣的比特幣被轉(zhuǎn)到黑客賬戶。而對于更多的受害者來說,目前面臨的一個重要的問題,就是該不該付贖金。

經(jīng)過分析,WannaCry病毒提供的贖回流程可能存在一個讓受害者更加悲慘的漏洞,支付贖金的操作是一個和計算機弱綁定的操作,并不能把受害計算機的付款事實傳遞給黑客。

通俗點說,即使黑客收到了贖金,他也無法準確知道是誰付的款,該給誰解密。比特幣勒索的受害者對于支付贖金一定要慎重考慮,對于通過付款贖回被加密的文件,不要抱太大的期望。

更令人絕望的是,經(jīng)過對比特幣勒索變種持續(xù)監(jiān)控,分析人員還發(fā)現(xiàn)了“黑吃黑”的現(xiàn)象,有其他黑客通過修改“原版Wannacry”比特幣錢包地址,做出了“改收錢地址版Wannacry”重新進行攻擊。而這一部分新的受害者支付的贖金,都進修改者的錢包,他們文件也基本不可能贖回了,因為他們“付錯對象了”。這里不免讓人思考,所謂的“爆發(fā)版Wannacry”作者是否也是通過修改別的黑客的錢包,而發(fā)起的這次攻擊呢?不得而知,如果真是這樣,也許付款的受害者只能等到海枯石爛了。

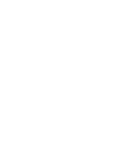

(騰訊安全反病毒實驗室96小時勒索病毒監(jiān)控圖)

特別說明:

不得不承認此次WannaCry勒索病毒影響席卷全球,短期內(nèi)被瞬間引爆,但實際破壞性還不算大,我們的研究和輸出希望幫助大家理性了解并面對,并不希望被放大和恐慌。此次我們認為這次勒索病毒的作惡手法沒有顯著變化,只是這次與微軟漏洞結(jié)合。針對勒索病毒已經(jīng)找到了有效的防御方法,而且周一開始病毒傳播已在減弱,用戶只要掌握正確的方法就可以避免,廣大網(wǎng)友不必太驚慌,關注騰訊安全聯(lián)合實驗室和騰訊電腦管家的研究和防御方案,也呼吁行業(yè)理性應對。我們也會繼續(xù)追蹤病毒演變。

分析

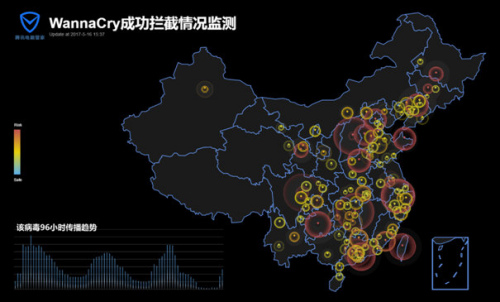

病毒感染計算機后會彈出一個支付框:

病毒彈出的支付框中包括三個關鍵點

1、 Contact Us 用于聯(lián)系黑客

2、 Check Payment 用于上傳被加密的key文件,服務器返回用于解密文件的key文件

3、 Decrypt 使用Check Payment獲取的解密key文件對機器上被加密的文件進行解密

Contact US

Contact Us點擊后會彈出一個文本框,用于聯(lián)系病毒作者

編輯:周佳佳

關鍵詞:勒索病毒 黑吃黑 謹慎支付贖金

美再次發(fā)射“二手”獵鷹火箭 將10顆衛(wèi)星送入軌道

美再次發(fā)射“二手”獵鷹火箭 將10顆衛(wèi)星送入軌道 中國郵政發(fā)行《中央美術(shù)學院建校一百周年》紀念郵票

中國郵政發(fā)行《中央美術(shù)學院建校一百周年》紀念郵票 京城賞花正當時

京城賞花正當時 英國劍橋舉行葬禮告別霍金

英國劍橋舉行葬禮告別霍金 馬西西接任博茨瓦納總統(tǒng)

馬西西接任博茨瓦納總統(tǒng) 大湄公河次區(qū)域經(jīng)濟合作領導人會議通過多項成果文件

大湄公河次區(qū)域經(jīng)濟合作領導人會議通過多項成果文件 多倫多舉行復活節(jié)游行

多倫多舉行復活節(jié)游行 中國“最北”濕地迎來今年首批候鳥

中國“最北”濕地迎來今年首批候鳥

法蒂瑪·馬合木提

法蒂瑪·馬合木提 王召明

王召明 王霞

王霞 辜勝阻

辜勝阻 聶震寧

聶震寧 錢學明

錢學明 孟青錄

孟青錄 郭晉云

郭晉云 許進

許進 李健

李健 覺醒法師

覺醒法師 呂鳳鼎

呂鳳鼎 賀鏗

賀鏗 金曼

金曼 黃維義

黃維義 關牧村

關牧村 陳華

陳華 陳景秋

陳景秋 秦百蘭

秦百蘭 張自立

張自立 郭松海

郭松海 李蘭

李蘭 房興耀

房興耀 池慧

池慧 柳斌杰

柳斌杰 曹義孫

曹義孫 毛新宇

毛新宇 詹國樞

詹國樞 朱永新

朱永新 張曉梅

張曉梅 焦加良

焦加良 張連起

張連起 龍墨

龍墨 王名

王名 何水法

何水法 李延生

李延生 鞏漢林

鞏漢林 李勝素

李勝素 施杰

施杰 王亞非

王亞非 艾克拜爾·米吉提

艾克拜爾·米吉提 姚愛興

姚愛興 賈寶蘭

賈寶蘭 謝衛(wèi)

謝衛(wèi) 湯素蘭

湯素蘭 黃信陽

黃信陽 張其成

張其成 潘魯生

潘魯生 馮丹藜

馮丹藜 艾克拜爾·米吉提

艾克拜爾·米吉提 袁熙坤

袁熙坤 毛新宇

毛新宇 學誠法師

學誠法師 宗立成

宗立成 梁鳳儀

梁鳳儀 施 杰

施 杰 張曉梅

張曉梅